[21.08.25]와이어샤크 화면 필터링

https://www.inflearn.com/course/wireshark_boanproject

[무료] IT보안을 위한 와이어샤크 네트워크 패킷 분석 실전 - 인프런 | 강의

침해사고 분석과 취약점 분석을 할 때 네트워크 패킷 분석은 필수다. 그 중에서 와이어샤크를 제일 많이 활용하고 있으며, 이 강의에서는 와이어샤크 완벽한 활용법과 침해사고 분석 사례를 다

www.inflearn.com

해당 강의를 바탕으로 글을 작성하였다.

저번 시간에는 패킷 필터링 중 캡처 필터링의 개요와 기능을 알아보았다. 이번 시간에는 패킷 필터링 중 하나인 화면 필터링에 대해서 알아보겠다.

캡처 필터링은 패킷들을 캡처 전 자신이 무엇을 캡처 할지 정한 후 필터링을 하는 방법이다. 특정 패킷만이 패킷 리스트에 올라오므로 다른 중요한 패킷들을 확인하고 싶을 때 확인을 못한다는 큰 단점이 있다. 반면 화면 필터링은 모든 패킷들을 떠 놓고 확인하고 싶은 패킷만 필터링 하는 기능이다. 마치 웹 브라우저의 CTRL + F 기능과 비슷하다고 볼 수 있을 것이다. 실제로 캡처 필터 보다는 모든 것을 뜬 후 필터링을 하는 화면 필터링을 많이 쓴다고 한다.

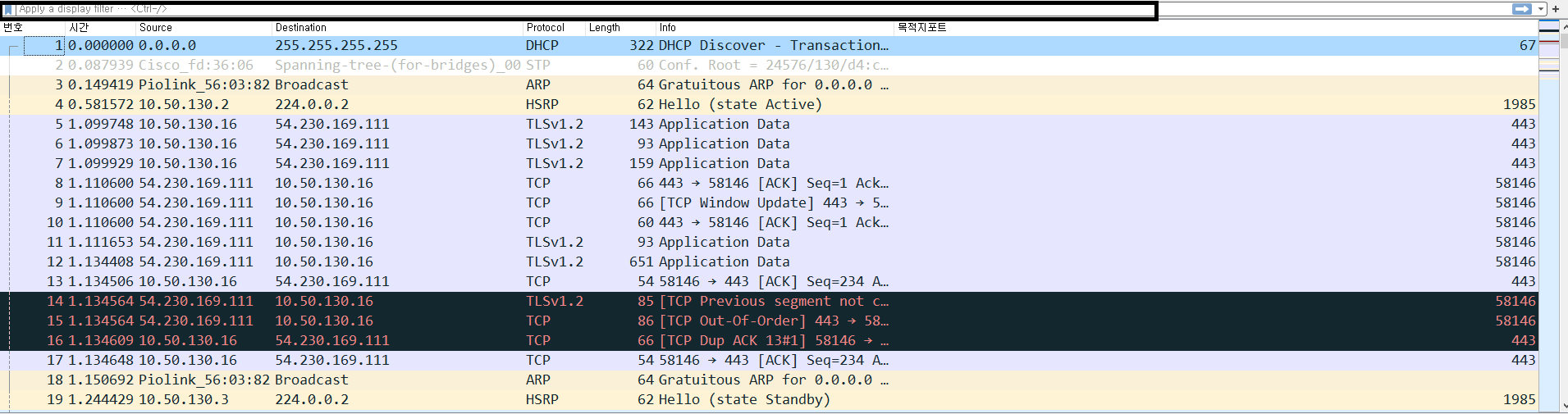

다음 이미지와 같이 네모 박스로 해당하는 영역이 화면 필터링을 하는 곳이다. 캡처 필터링과 마찬가지로 깃발, manage saved bookmarks 기능이 있으며, 이것을 잘 활용하면 처음 와이어샤크를 이용하는 초보자라도 어떠한 패턴을 작성 할지 감이 온다.

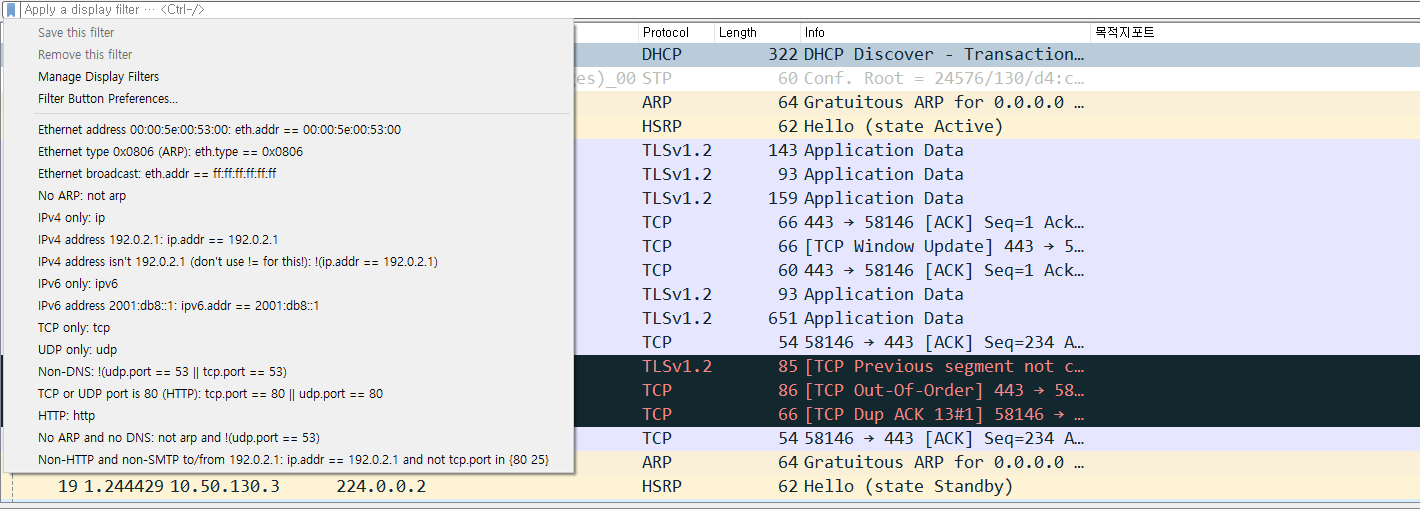

캡처 필터링과 마찬가지로 여러가지 Primitive와 ==, &&, ||, not 연산자를 쓸 수 있는 것을 볼 수 있다.

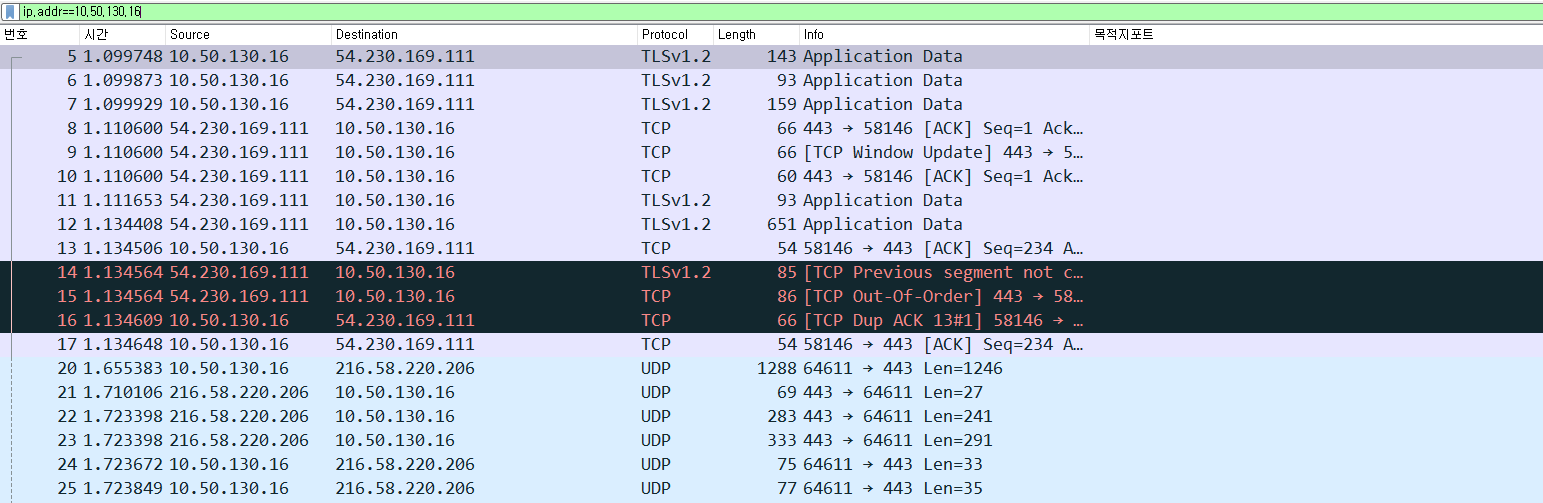

또한 캡처 필터링과 마찬가지로 해당 검색 구문이 맞지 않으면 빨간색으로 뜨며, 해당 검색 구문이 맞으면 초록색으로 뜬다. 위 이미지의 화면 필터링 구문은 ip.addr == 10.50.130.16 'src든 dst든 10.50.130.16이 해당하는 ip를 필터링 해주세요! 라는 뜻이다.'

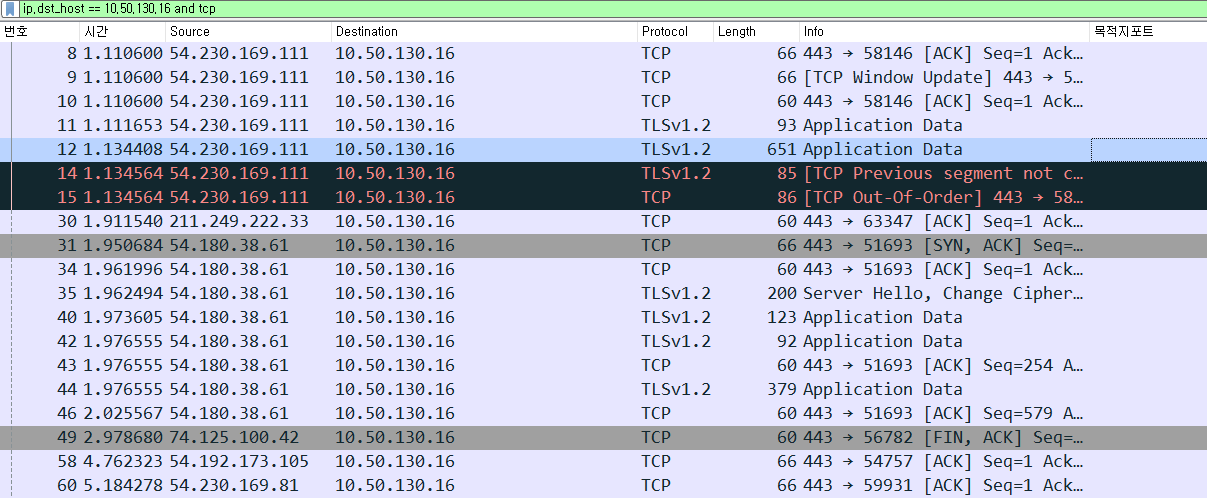

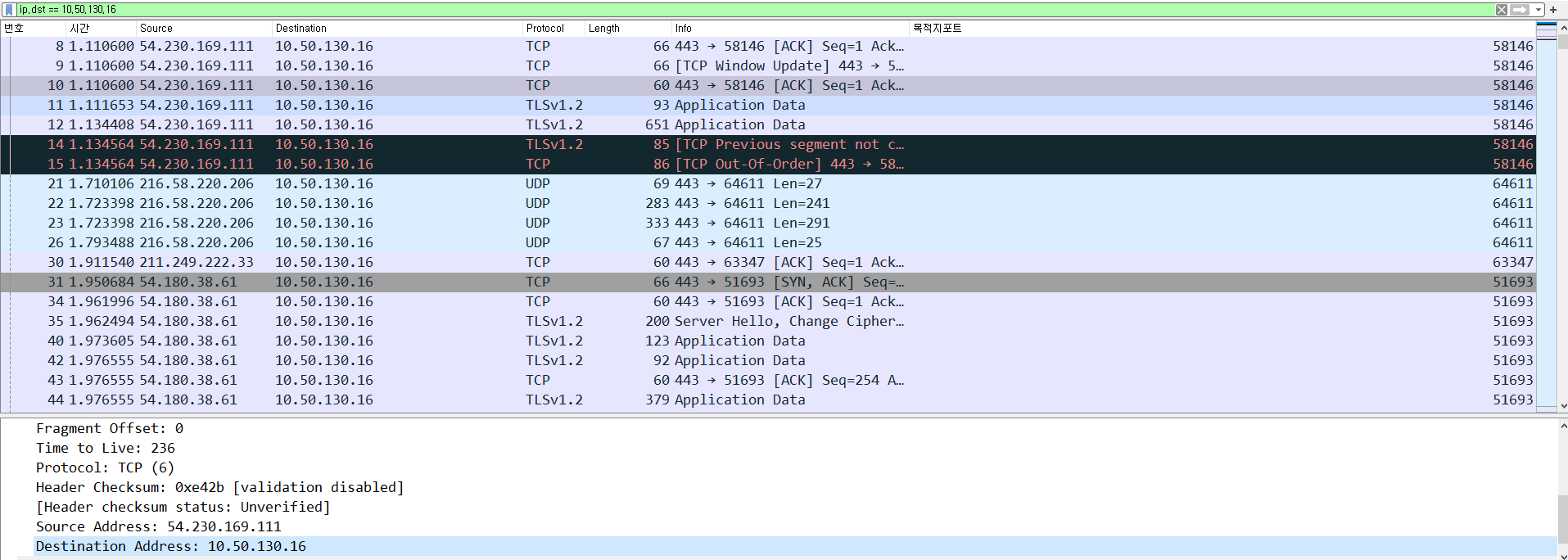

and 연산자와 두개의 primitive(원소)를 써서 필터링을 할 수 있다. 해당 구문은 'ip.dst_host == 10.50.130.16, 목적지 호스트 10.50.130.16인 tcp 프로토콜을 찾아주세요.' 라는 뜻이다.

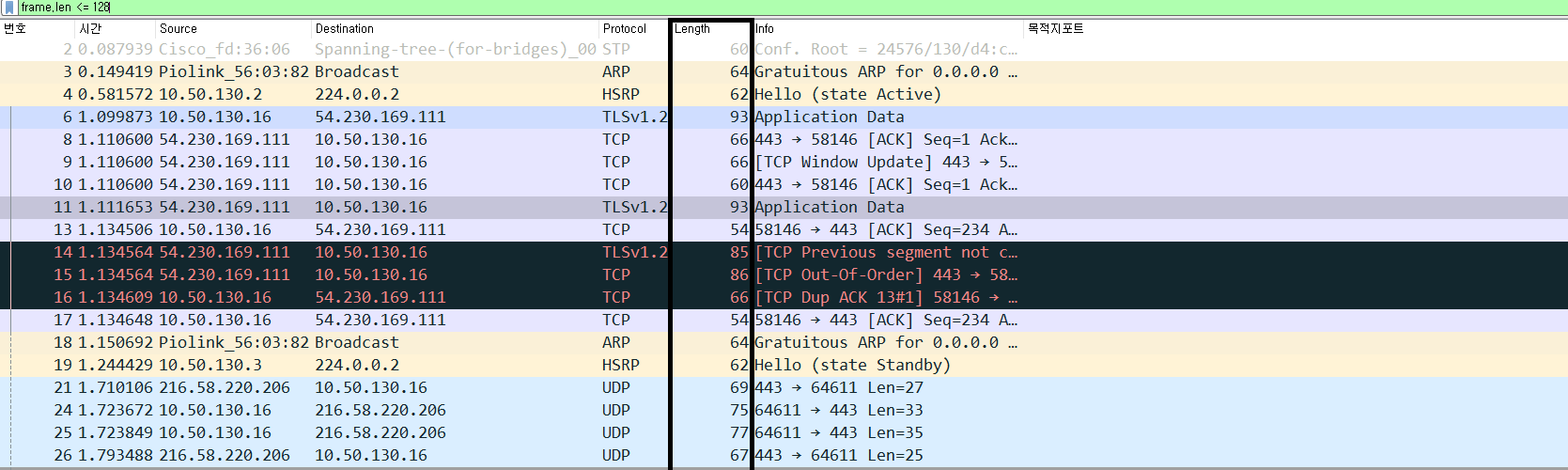

frame.len <= 128 로 프레임의 크기가 128바이트 이하로 필터링 되는 것도 볼 수 있다.

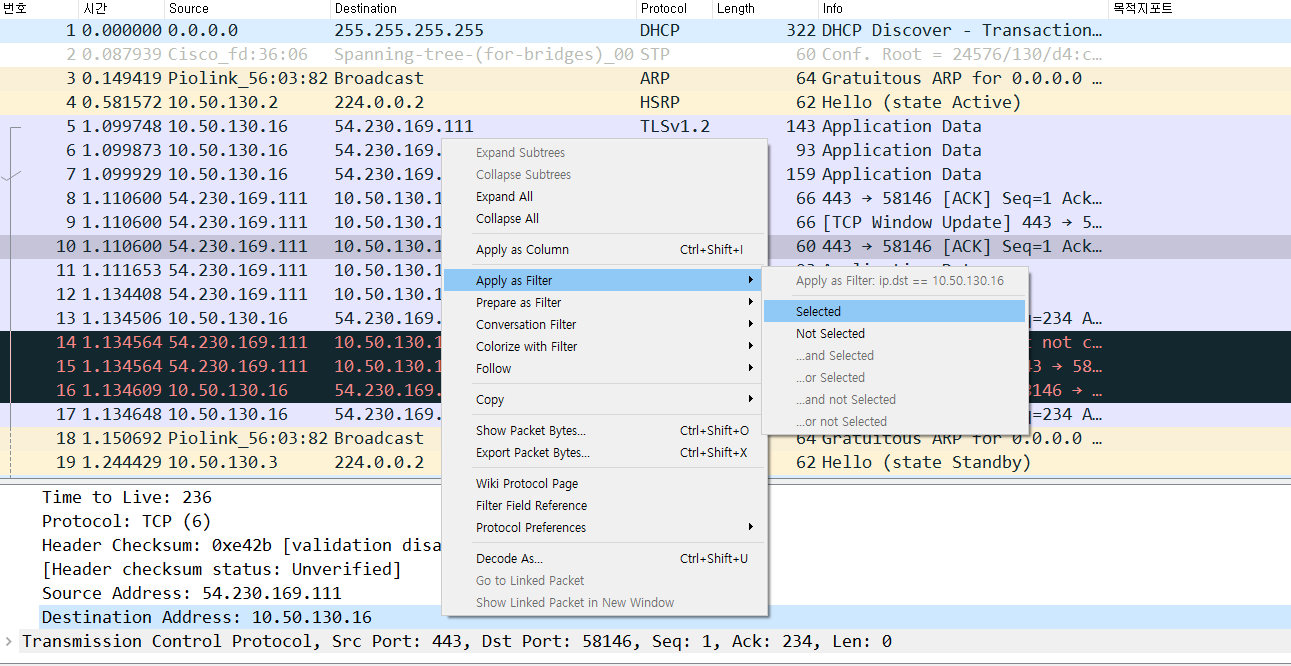

패킷 데이터 영역에서도 필터링을 수행할 수 있다. 만약 패킷 데이터 영역에서 TCP든 IP든 어떠한 특정 필드를 필터링 하고 싶을 때 다음과 같이 특정 필드를 우클릭 -> Apply as Filter --> Selected로 필터링하면 된다.

캡슐화 된 패킷의 IP Protocol, Destination Address : 10.50.130.16을 Apply as Filter --> Selected로 필터링한 결과 화면 필터링 구간에 ip.dst == 10.50.130.16이 잘 뜨는 것을 볼 수 있다.

'네트워크' 카테고리의 다른 글

| [21.9.19] 와이어 샤크의 기본 단축키 - 2 (0) | 2021.09.19 |

|---|---|

| [21.9.19] 와이어샤크를 통한 패킷 헤더 확인 (0) | 2021.09.19 |

| [21.9.16] 와이어 샤크의 기본 단축키 - 1 (0) | 2021.09.16 |

| [21.08.24]와이어 샤크 캡처 필터 기능의 이해 (0) | 2021.08.24 |

| [21.8.23] 와이어 샤크 인터페이스를 알아보자. (0) | 2021.08.23 |

댓글

이 글 공유하기

다른 글

-

[21.9.19] 와이어샤크를 통한 패킷 헤더 확인

[21.9.19] 와이어샤크를 통한 패킷 헤더 확인

2021.09.19 -

[21.9.16] 와이어 샤크의 기본 단축키 - 1

[21.9.16] 와이어 샤크의 기본 단축키 - 1

2021.09.16 -

[21.08.24]와이어 샤크 캡처 필터 기능의 이해

[21.08.24]와이어 샤크 캡처 필터 기능의 이해

2021.08.24 -

[21.8.23] 와이어 샤크 인터페이스를 알아보자.

[21.8.23] 와이어 샤크 인터페이스를 알아보자.

2021.08.23